La vague de cyberattaques simultanées qui a touché des entreprises, des organisations dans des dizaines de pays et les hôpitaux du NHS vendredi exploite apparemment une faille dans les systèmes Windows, faille qui avait été découverte par l'agence de sécurité américaine NSA. Suite à un vol de documents de la NSA décrivant cette faille dans le software de Microsoft, elle avait été divulguée en avril dernier par le groupe de hackers "Shadow Brokers". Microsoft avait entre-temps publié, en mars, un patch de sécurité censé y remédier, mais de nombreux systèmes n'ont pas encore été mis à jour et restent vulnérables, ce qui a permis l'attaque de portée mondiale observée vendredi. Le virus s'attaque notamment à la version Windows XP, dont Microsoft n'assure plus en principe le suivi technique. Le nouveau logiciel d'exploitation (OS) Windows 10 n'est pas visé par l'attaque.

La particularité du ransomware utilisé est qu'une fois qu'il s'installe chez un utilisateur, par exemple à la suite de l'ouverture d'un email, il est capable de se répandre de lui-même vers les autres ordinateurs du même réseau. "Contrairement à des virus normaux", le virus utilisé "se répand directement d'ordinateur à ordinateur sur des serveurs locaux, plutôt que par email", indique Lance Cottrell, directeur scientifique du groupe technologique américain Ntrepid. "Ce logiciel de rançon peut se répandre sans que qui que ce soit ouvre un email ou clique sur un lien".

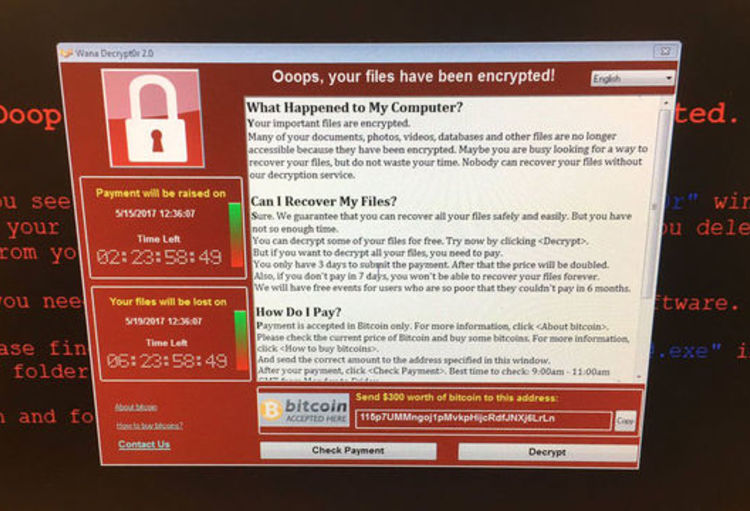

Appelé WCry, WannaCry, WanaCrypt0r, WannaCrypt ou Wana Decrypt0r, il permet en fait de verrouiller ou crypter des fichiers sur le poste atteint, pour ensuite exiger de l'utilisateur de l'ordinateur de payer une certaine somme d'argent pour en récupérer l'usage. Un tel logiciel est appelé "ransomware", ou "rançongiciel" en version francisée.

"Nous avons relevé plus de 75.000 attaques dans 99 pays", a noté dans la soirée Jakub Kroustek, de la firme de sécurité informatique Avast. Forcepoint Security Labs, autre entreprise de sécurité informatique, évoque de son côté "une campagne majeure de diffusion d'emails infectés", avec quelque 5 millions d'emails envoyés chaque heure répandant le logiciel malveillant.

Des images circulant vendredi montrent les écrans de certains ordinateurs d'hôpitaux publics du NHS (National Health Service) britannique, où l'on peut lire un message exigeant le paiement de 300 dollars en bitcoins pour décrypter les fichiers. Le paiement doit intervenir dans les trois jours, ou le prix double, et si l'argent n'est pas versé dans les sept jours les fichiers piratés seront effacés, précise le message. Si la direction du service de santé publique s'est montrée rassurante en assurant n'avoir "pas d'élément permettant de penser qu'il y a eu accès à des données de patients", le blocage d'ordinateurs dans nombre de ses hôpitaux a forcément perturbé le cours habituel des choses. Des dizaines d'hôpitaux ont été contraints d'annuler certains actes médicaux ou de renvoyer des ambulances vers d'autres établissements, et on a demandé à des employés d'éteindre leurs ordinateurs.

"Si la NSA avait discuté en privé de cette faille utilisée pour attaquer des hôpitaux quand ils l'ont 'découverte', plutôt que quand elle leur a été volée, ça aurait pu être évité", a regretté sur Twitter Edward Snowden, l'ancien consultant de l'agence de sécurité américaine qui avait dévoilé l'ampleur de la surveillance de la NSA en 2013.

Lire aussi :

>Des hôpitaux britanniques cibles d'attaques informatiques

>Une cyberattaque contre "plusieurs pays", dont peut-être la Belgique

> Les hôpitaux belges (aussi) menacés de ransomware

> Cyberattaque: quelques mesures de base pour limiter les risques (Fratem)